hzhost虚拟主机系统致命漏洞

互联网 发布时间:2008-10-08 20:02:01 作者:佚名  我要评论

我要评论

编者注:HZHOST虚拟主机管理系统,在国内的虚拟主机应用比较广泛,但是存了这样的一个漏洞让人觉得心惊,也让整个虚拟主机系统沦陷。千里之堤,毁于蚁穴!在此提醒各位网络管理员(站长),在做好系统的维护的同时也要注意自己使用的web程序是否安全。

昨晚受学

编者注:HZHOST虚拟主机管理系统,在国内的虚拟主机应用比较广泛,但是存了这样的一个漏洞让人觉得心惊,也让整个虚拟主机系统沦陷。千里之堤,毁于蚁穴!在此提醒各位网络管理员(站长),在做好系统的维护的同时也要注意自己使用的web程序是否安全。

昨晚受学校老师委托,调查某人资料(是因为在学校BBS上乱发东西所以受到追查),老师给的ID是zszs11和lymft。这个2个ID看着都很随意,由于以前是也曾今得到过这个BBS权限所以管理员同志希望我协助维护,所以也给了我一个管理ID,不过太久没上已经被删除了。于是乎没办法上后台进行操作查询用户信息,前台查询到的信息太少。zszs11注册邮箱是zszs11@***.com,lymft则是lymft126@**Z*.com两个人同样因为回复了一个标题为“我们法律系居然有这样的败类…”的帖子而删除记录,帖子也不在了,所以没办法继续追查,但是猜测这2个ID都是马甲,但是没有确凿的证据就无法乱下定论,于是就有了下面的一次检测过程。

检测环境:

服务器:IIS6.0 (无服务器漏洞)

虚拟主机平台:HzHost

FTP:Serv-u6.4 (因为目录不存在访问权限所以没利用价值)

端口开放情况:

127.0.0.1:21.........开放

127.0.0.1:1433.........开放 (Mssql) 很开心有这个…

127.0.0.1:3306.........开放 (Mysql)

127.0.0.1:3389.........开放

127.0.0.1:5631.........关闭

127.0.0.1:8080.........开放

127.0.0.1:43958.........关闭 (再次说明没利用价值)

前面旁注得到一个普通Asp Access站点的过程这里就不详细说明了,主要讲后面深入渗透和获取权限个过程和思路。

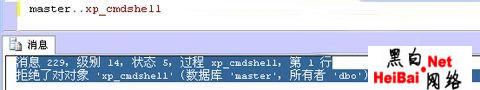

虚拟主机权限设置的非常死,连信息都无法查看。

尝试跳转其他目录提示:

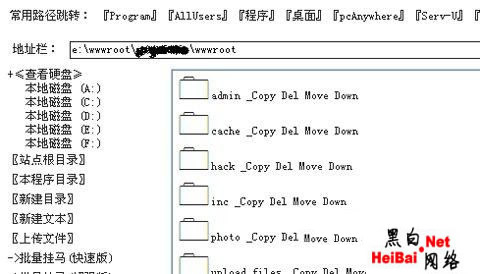

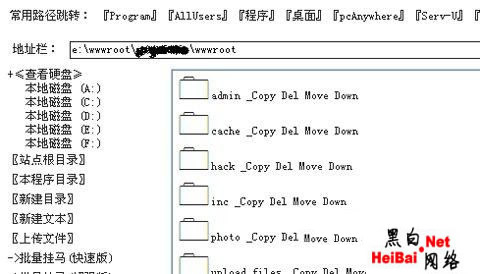

典型的虚拟主机,大部分人在这里就卡住放弃了。其实一开始我也是这个想法,可是是在是太无聊了,所以到处乱翻,结果让我不小心发现一个很严重的问题。在C:\windows\Temp目录下居然存放了好多服务器IIS 进程池Session记录,还有一个更莫名其妙的文件Sysdbftp.scr(看名字和数据库还有FTP有关,不知道是干嘛的?)

于是把这些记录下载到本地查看。

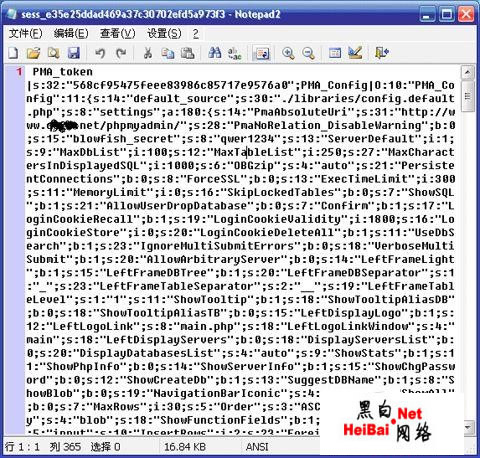

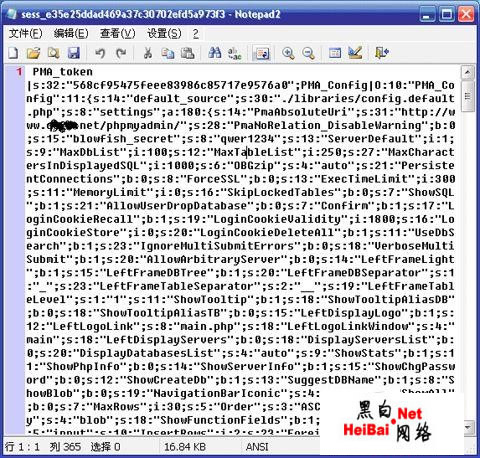

用Notepad2的替换功能把这个日志整理下。

(这里使用”;”来判断是否换行,基本网页脚本语法..选择使用转义字符并在替换为输入”\n;” 这里的\n 是转义字符换行的意思)惊现 “qwer1234”!!!经常完破解密码的人看到这个应该很熟悉,因为这个是一个常用密码…而且上面还有一个Phpmyadmin(Mysql管理程序),那么这个密码应该就是一个Mysql的管理密码了,上面看到了MYSQL配置文件Config.default.php于是猜想密码是Root的。

不过很可惜,因为Mysql的root权限是不允许外部登陆的,所以选择放弃了。(相信很多人在入侵Mysql php的网站的时候有一个困惑,得到账号密码,却无法连接数据库,或者不知道服务器上Phpmyadmin的地址吧?通过这个日志记录我们就轻易的找到地址了 ) 接下来看看那个可疑的Sysdbftp.scr。

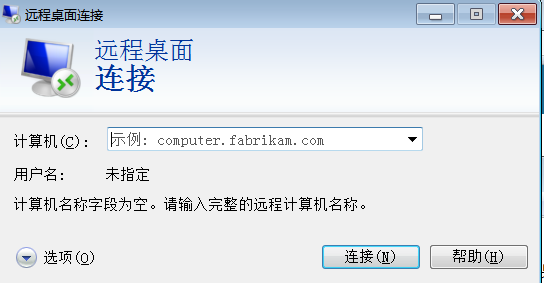

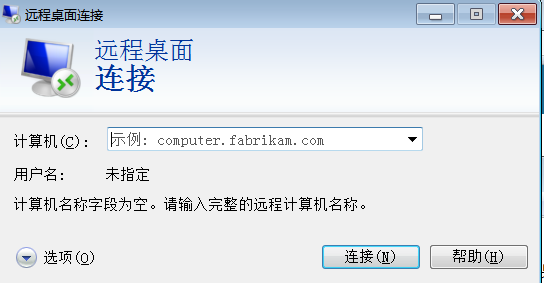

使用上面的账号密码顺利登陆到服务器

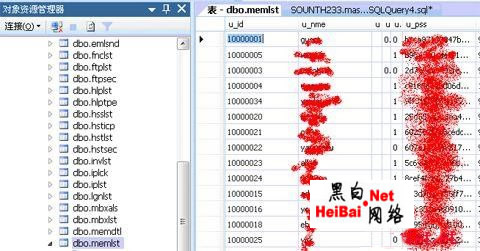

不过很可惜上面的网站和目标站点不是一个服务器,是独立的备份服务器。上面的Bak文件不知道是什么,下载来本地看看,最近玩多了Mssql,所以看到这个觉得应该是数据库的备份文件。于是用工具导入本地数据库看看。

提示恢复成功了!看来证明我的猜测是正确的。

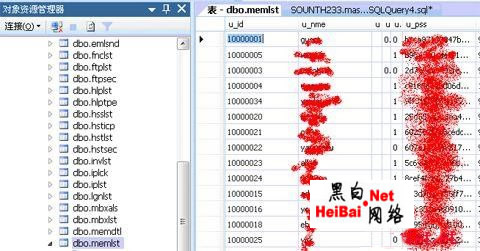

来看看导入的数据是否有利用价值?

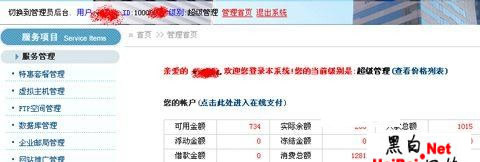

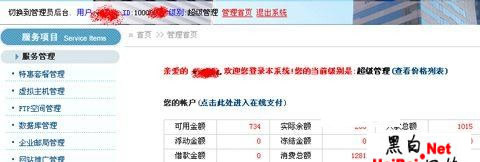

从数据库的表结构可以看出这个应该是虚拟主机平台的用户数据。找了一个等级高的破解了Md5密码。后在网站登陆了下:

现在是管理员了,切换到后台看看。这个就是HZHOST6.5版本后台。通过查看客户资料发现目标站点账号密码。居然还是明文的!!!数据库密码也是一样,下面就是登陆数据库远程备份回来或者自己加用户到论坛后台去查其他资料咯。无聊又接着逛了下后台的系统设置,因为原来一直以为刚才的密码是在本机登陆过FTP都会出现记录的。后来本地测试,发现不是,疑惑中!结果在后台有了惊人发现,原来是HZHOST的一个致命漏洞!

在后台的任务计划处出现了这个系统备份的功能。上面的FTP地址、账号密码(星号部分在刚才备份得到的数据库里查询到的)和我们前面在sysdbftp.scr这个文件里读取到的是一模一样的,看来系统缓存里的日志文件是因为HZHOST的定时任务计划生成的。

另外在服务器管理的进程池部分看到了这些,看来刚才的Session记录也后台导致的。

不仅如此,因为虚拟主机程序要对服务器进行操作(比如添加删除用户时候要远程或本地操作IIS和Serv-u等软件,)所以存在一个管理密码和接口,这个密码有什么用不需要多说了吧?接下来考虑下怎么拿下这个虚拟主机提供商网站权限看看。

因为后台保存的只是其他注册网站的FTP和数据库密码,所以不对这个虚拟主机程序本身存在操作权限密码的保存记录,前面经过漫长的资料收集过程(在完成整个渗透过程的时候当然没有我上面介绍的思路这么简单,我还通过社工手段搜集了网站管理员和公司员工的好多资料),但是最终放弃了使用社工。因为太浪费时间了。虽然社工确实很强大,但是非必要的时候还是不用的。前面说到上面有保存其他注册用户数据库和FTP密码,这里我就利用Mssql来进行深入渗透吧!

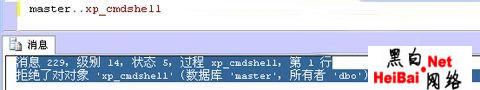

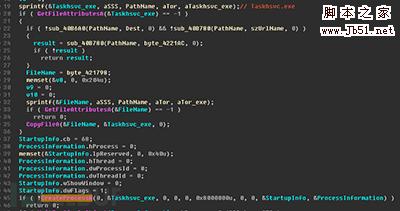

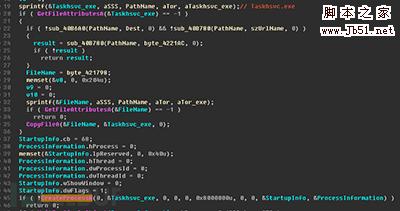

这里权限肯定是DB权限,而且Sql2005默认把执行命令的组件都去掉了,不存在传统的提权途径了,但是知道MSSQL密码的时候根据权限大小可以进行列表和差异备份的操作。

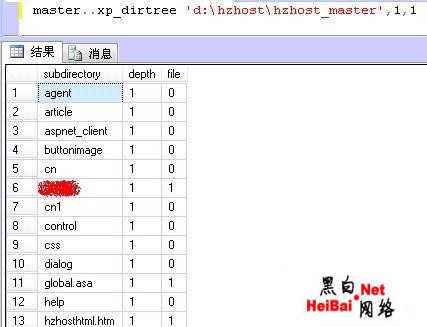

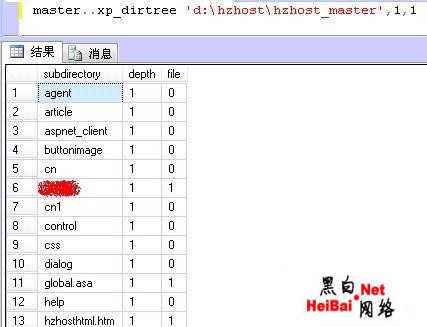

操作证明Xp_dirtree是存在的。接下来跳转到虚拟主机控制平台网站目录。

然后执行差异备份即可得到一个webshell。

这里就上传成功一个webshell了,接下来就不在说明。看来HZHOST的漏洞要让很多虚拟主机服务器沦陷了。笔者借此文给正在使用这套系统的站长们提个醒。

昨晚受学校老师委托,调查某人资料(是因为在学校BBS上乱发东西所以受到追查),老师给的ID是zszs11和lymft。这个2个ID看着都很随意,由于以前是也曾今得到过这个BBS权限所以管理员同志希望我协助维护,所以也给了我一个管理ID,不过太久没上已经被删除了。于是乎没办法上后台进行操作查询用户信息,前台查询到的信息太少。zszs11注册邮箱是zszs11@***.com,lymft则是lymft126@**Z*.com两个人同样因为回复了一个标题为“我们法律系居然有这样的败类…”的帖子而删除记录,帖子也不在了,所以没办法继续追查,但是猜测这2个ID都是马甲,但是没有确凿的证据就无法乱下定论,于是就有了下面的一次检测过程。

检测环境:

服务器:IIS6.0 (无服务器漏洞)

虚拟主机平台:HzHost

FTP:Serv-u6.4 (因为目录不存在访问权限所以没利用价值)

端口开放情况:

127.0.0.1:21.........开放

127.0.0.1:1433.........开放 (Mssql) 很开心有这个…

127.0.0.1:3306.........开放 (Mysql)

127.0.0.1:3389.........开放

127.0.0.1:5631.........关闭

127.0.0.1:8080.........开放

127.0.0.1:43958.........关闭 (再次说明没利用价值)

前面旁注得到一个普通Asp Access站点的过程这里就不详细说明了,主要讲后面深入渗透和获取权限个过程和思路。

虚拟主机权限设置的非常死,连信息都无法查看。

尝试跳转其他目录提示:

典型的虚拟主机,大部分人在这里就卡住放弃了。其实一开始我也是这个想法,可是是在是太无聊了,所以到处乱翻,结果让我不小心发现一个很严重的问题。在C:\windows\Temp目录下居然存放了好多服务器IIS 进程池Session记录,还有一个更莫名其妙的文件Sysdbftp.scr(看名字和数据库还有FTP有关,不知道是干嘛的?)

于是把这些记录下载到本地查看。

用Notepad2的替换功能把这个日志整理下。

(这里使用”;”来判断是否换行,基本网页脚本语法..选择使用转义字符并在替换为输入”\n;” 这里的\n 是转义字符换行的意思)惊现 “qwer1234”!!!经常完破解密码的人看到这个应该很熟悉,因为这个是一个常用密码…而且上面还有一个Phpmyadmin(Mysql管理程序),那么这个密码应该就是一个Mysql的管理密码了,上面看到了MYSQL配置文件Config.default.php于是猜想密码是Root的。

不过很可惜,因为Mysql的root权限是不允许外部登陆的,所以选择放弃了。(相信很多人在入侵Mysql php的网站的时候有一个困惑,得到账号密码,却无法连接数据库,或者不知道服务器上Phpmyadmin的地址吧?通过这个日志记录我们就轻易的找到地址了 ) 接下来看看那个可疑的Sysdbftp.scr。

使用上面的账号密码顺利登陆到服务器

不过很可惜上面的网站和目标站点不是一个服务器,是独立的备份服务器。上面的Bak文件不知道是什么,下载来本地看看,最近玩多了Mssql,所以看到这个觉得应该是数据库的备份文件。于是用工具导入本地数据库看看。

提示恢复成功了!看来证明我的猜测是正确的。

来看看导入的数据是否有利用价值?

从数据库的表结构可以看出这个应该是虚拟主机平台的用户数据。找了一个等级高的破解了Md5密码。后在网站登陆了下:

现在是管理员了,切换到后台看看。这个就是HZHOST6.5版本后台。通过查看客户资料发现目标站点账号密码。居然还是明文的!!!数据库密码也是一样,下面就是登陆数据库远程备份回来或者自己加用户到论坛后台去查其他资料咯。无聊又接着逛了下后台的系统设置,因为原来一直以为刚才的密码是在本机登陆过FTP都会出现记录的。后来本地测试,发现不是,疑惑中!结果在后台有了惊人发现,原来是HZHOST的一个致命漏洞!

在后台的任务计划处出现了这个系统备份的功能。上面的FTP地址、账号密码(星号部分在刚才备份得到的数据库里查询到的)和我们前面在sysdbftp.scr这个文件里读取到的是一模一样的,看来系统缓存里的日志文件是因为HZHOST的定时任务计划生成的。

另外在服务器管理的进程池部分看到了这些,看来刚才的Session记录也后台导致的。

不仅如此,因为虚拟主机程序要对服务器进行操作(比如添加删除用户时候要远程或本地操作IIS和Serv-u等软件,)所以存在一个管理密码和接口,这个密码有什么用不需要多说了吧?接下来考虑下怎么拿下这个虚拟主机提供商网站权限看看。

因为后台保存的只是其他注册网站的FTP和数据库密码,所以不对这个虚拟主机程序本身存在操作权限密码的保存记录,前面经过漫长的资料收集过程(在完成整个渗透过程的时候当然没有我上面介绍的思路这么简单,我还通过社工手段搜集了网站管理员和公司员工的好多资料),但是最终放弃了使用社工。因为太浪费时间了。虽然社工确实很强大,但是非必要的时候还是不用的。前面说到上面有保存其他注册用户数据库和FTP密码,这里我就利用Mssql来进行深入渗透吧!

这里权限肯定是DB权限,而且Sql2005默认把执行命令的组件都去掉了,不存在传统的提权途径了,但是知道MSSQL密码的时候根据权限大小可以进行列表和差异备份的操作。

操作证明Xp_dirtree是存在的。接下来跳转到虚拟主机控制平台网站目录。

然后执行差异备份即可得到一个webshell。

这里就上传成功一个webshell了,接下来就不在说明。看来HZHOST的漏洞要让很多虚拟主机服务器沦陷了。笔者借此文给正在使用这套系统的站长们提个醒。

相关文章

2019最新RDP远程桌面漏洞官方补丁(针对win2003、win2008)

Windows系列服务器于2019年5月15号,被爆出高危漏洞,windows2003、windows2008、windows2008 R2、windows xp系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口332021-07-25

宝塔面板 phpmyadmin 未授权访问漏洞 BUG ip:888/pma的问题分析

这篇文章主要介绍了宝塔面板 phpmyadmin 未授权访问漏洞 BUG ip:888/pma,本文给大家介绍的非常详细,对大家的学习或工作具有一定的参考借鉴价值,需要的朋友可以参考下2020-08-24

CPU幽灵和熔断漏洞是什么?Intel为大家简单易懂的科普了一番

不久前让整全行业紧张、全球用户恐慌的Spectre幽灵、Meltdown熔断两大漏洞事件刚刚告一段落了,那么这两个漏洞到底是什么?可能还有很多人不是很清楚,想了解的朋友跟着小2018-03-21 2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密,本文对其2017-05-17

2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密,本文对其2017-05-17- 大部分的用户可能不要了解文件上传漏洞,下面小编就为大家具体的讲解什么事文件上传漏洞以及文件上传漏洞的几种方式2016-11-02

- 漏洞检测工具用语有高危漏洞,中危漏洞,低危漏洞以及漏洞的危害介绍,本文介绍的非常详细,具有参考解决价值,感兴趣的朋友一起看看吧2016-10-11

- 漏洞无处不在,它是在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,从而可以使攻击者能够在未授权的情况下访问或破坏系统2016-09-29

手把手教你如何构造Office漏洞POC(以CVE-2012-0158为例)

近年来APT追踪盛行,最常见的就是各种以钓鱼开始的攻击,不仅仅有网站挂马式钓鱼,也有鱼叉式邮件钓鱼,下面小编就为大家介绍office漏洞CVE-2012-0158,一起来看看吧2016-09-28- SSL(安全套接字层)逐渐被大家所重视,但是最不能忽视的也是SSL得漏洞,随着SSL技术的发展,新的漏洞也就出现了,下面小编就为大家介绍简单七步教你如何解决关键SSL安全问题2016-09-23

- 在爬虫开发中,大家可以很轻易地 bypass 所谓的 UA 限制,甚至用 scrapy 框架轻易实现按照深度进行爬行。但是实际上,这些并不够。关于爬虫的基础知识比如数据处理与数据存2016-09-12

最新评论