思科CCNA认证学习笔记(十五)思科ACL、NAT配置命令总结

本文讲述了思科ACL、NAT配置命令。分享给大家供大家参考,具体如下:

ACL 访问控制列表

ACL可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。被广泛地应用于路由器和三层交换机,借助于ACL,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。

ACL功能:

- 访问控制—在路由器上流量进或出的接口上规则流量;

- 定义感兴趣流量 —为其他的策略匹配流量,抓取流量

访问控制:定义ACL列表后,将列表调用于路由器的接口上,当流量通过接口时,进行匹配,匹配成功后按照设定好的动作进行处理即可,动作——允许、拒绝

匹配规则:至上而下逐一匹配,上条匹配按上条执行,不再查看下条;末尾隐含拒绝所有;

ACL分类:

- 标准ACL–仅关注数据包中的源ip地址

- 扩展ACL–关注数据包中源、目标ip地址、目标端口号、协议号

配置ACL有两种写法:

- 编号写法 1-99 标准 100-199 扩展 删除一条整表消失

- 命名写法 一个名字一张列表 可以随意删除某条,

配置:

标准ACL—编号:由于标准ACL仅关注数据包中的源ip地址,调用时尽量的靠近目标,避免误删;

编号写法:

Router(config)#access-list 1 deny host 192.168.4.2 拒绝单一设备 Router(config)#access-list 1 deny 192.168.4.2 0.0.0.0 拒绝单一设备 Router(config)#access-list 1 deny 192.168.4.0 0.0.0.255 拒绝范围 Router(config)#access-list 1 deny any 拒绝所有 Router(config)#access-list 1 deny host 192.168.4.2 拒绝172.16.4.2 Router(config)#access-list 1 permit any 允许所有 Router(config)#interface fastEthernet 0/0.1 进接口 Router(config-subif)#ip access-group 1 out 调用

命名写法:

Router(config)#ip access-list standard a Router(config-std-nacl)#deny host 192.168.4.2 Router(config-std-nacl)#permit any Router(config-std-nacl)#exit Router(config)# no ip access-list standard a 删除表

扩展ACL配置:扩展ACL关注数据包中的源、目标ip地址,故调用时应该尽量的靠近源,当然不能在源上,因为ACL不能限制本地产生的流量;

编号写法:

r1(config)#access-list 100 deny ip host 192.168.4.2 host 192.168.1.2

前面是源ip地址,后面是目标ip地址,也就是拒绝192.168.4.0 0.0.0.255—192.168.1.0 0.0.0.255 这个范围

r1(config)#access-list 100 permit ip any any r1(config)#interface fastEthernet 0/0 r1(config-if)#ip access-group 100 in

命名写法

Router(config)#ip access-list extended a Router(config-ext-nacl)#deny host 192.168.4.2 Router(config-ext nacl)#permit any Router(config-ext -nacl)#exit Router(config)#no ip access-list extended a 删除表

关注目标端口号:

- ICMP——ping 跨层封装协议,不存在端口号

- Telnet——远程登录 基于TCP目标23号端口

设备开启远程登录配置命令:

r1(config)#username ccna privilege 15 secret 123456 r1(config)#line vty 0 4 0 4 代表最多五个账户登录 r1(config-line)#login local

规则一个设备到另一个设备的目标端口

远程登录被拒绝

r1(config)#access-list 101 deny tcp host 1.1.1.1 host 2.2.2.2 eq 23 r1(config)#access-list 101 permit ip any any r1(config)#access-list 102 deny icmp host 1.1.1.1 host 2.2.2.2 拒绝ping r1(config)#access-list 102 permit ip any any 单向ping 后加echo

NAT 网络地址转换

配置了NAT的路由器至少有一个有效的外部全球IP地址,即公有IP地址,这样,所有使用本地地址的主机在和外界通信时,都要在NAT路由器上将其本地地址转换成全球IP地址,才能和因特网连接。实质上就是公有ip和私有ip间互换,NAT解决IPv4地址不够用的问题,拖累了IPv6的发展

具体的做法:在边界路由器上,流量从内部去往外部时,将数据包中的源ip地址进行修改(内部本地修改为内部全局); 流量从外部进入内部时,修改目标ip地址(外部全局修改为外部本地)

实现方式

NAT的实现方式有三种,即静态转换Static Nat、动态转换Dynamic Nat和端口多路复用OverLoad

Router#show ip nat translations 查看nat的命令

一对一:(静态)

r2(config)#ip nat inside source static 192.168.1.2 12.1.1.2

前面ip是本地,后面是全局

一对多(动态) PAT ——端口地址转换

将多个私有ip地址转换为同一公有ip地址,依赖数据包中的端口号来进行区分;先使用ACL定义感兴趣流量—哪些私有ip地址要被转换

r2(config)#access-list 1 permit 192.168.1.0 0.0.0.255 r2(config)#access-list 1 permit 192.168.2.0 0.0.0.255 r2(config)#access-list 1 permit any 用ACL抓取所有ip r2(config)#ip nat inside source list 1 interface fastEthernet 1/0 overload

list 1为本地

fastEthernet 1/0为全局

overload表示负载

多对多:(静态或动态)

定义内部本地地址范围 (抓取内网ip)

r2(config)#access-list 2 permit 192.168.0.0 0.0.255.255

定义内部全局地址范围 (抓取外网ip)

r2(config)#ip nat pool xxx 12.1.1.2 12.1.1.10 netmask 255.255.255.0

配置多对多NAT

r2(config)#ip nat inside source list 2 pool xxx overload

其中Netmask为网络掩码,在配置多对多NAT时,是否携带overload将决定为静态或动态多对多;

- 不携带—静态多对多,最先来的边界路由器上的9个私有ip地址与这9个公有ip地址形成一对一

- 携带—动态多对多,循环占用每个公有ip地址进行PAT

端口映射

r2(config)#ip nat inside source static tcp 192.168.1.100 80 12.1.1.2 80

解释:通过外部访问12.1.1.2,同时目标端口为80时,目标ip地址就一定被转换为192.168.1.100,端口号80;

r2(config)#ip nat inside source static tcp 192.168.1.200 80 12.1.1.2 8080

解释:通过外部访问12.1.1.2同时目标端口为8080时,目标ip地址就一定被转换为192.168.1.200,端口号80;

相关文章

- 这篇文章主要介绍了思科CCNA ACL访问控制列表基本用法,结合实例形式总结分析了思科CCNA ACL访问控制列表基本功能、原理、操作命令与使用注意事项,需要的朋友可以参考下2020-03-06

- 这篇文章主要介绍了思科CCNA telnet远程登录配置方法,结合实例形式分析了思科路由器Telnet远程登录配置步骤及客户端、服务器端相关配置命令,需要的朋友可以参考下2020-03-06

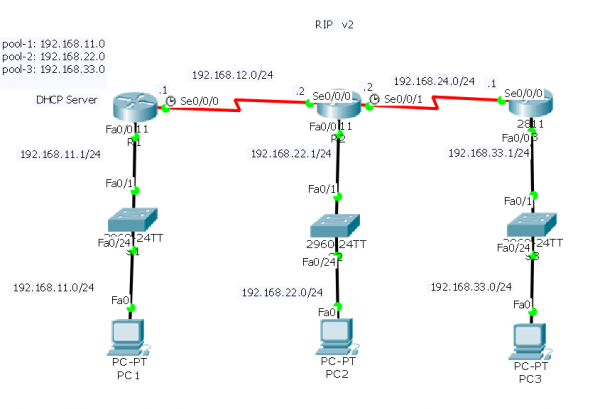

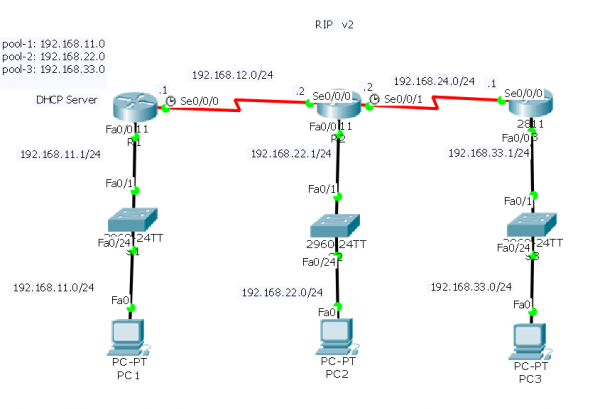

思科CCNA路由器配置——DHCP+DHCP中继服务配置实验详解

这篇文章主要介绍了思科CCNA路由器DHCP+DHCP中继服务配置实验,结合实例形式分析了思科路由器DHCP+DHCP中继服务配置具体步骤、操作命令及相关注意事项,需要的朋友可以参考下2020-03-04 这篇文章主要介绍了思科CCNA路由器PAP与CHAP认证配置实验,结合实例形式分析了思科路由器PAP与CHAP认证配置具体步骤、配置命令与相关操作注意事项,需要的朋友可以参考下2020-03-04

这篇文章主要介绍了思科CCNA路由器PAP与CHAP认证配置实验,结合实例形式分析了思科路由器PAP与CHAP认证配置具体步骤、配置命令与相关操作注意事项,需要的朋友可以参考下2020-03-04

思科CCNA路由器配置——OSPF基于区域的MD5认证实验详解

这篇文章主要介绍了思科CCNA路由器OSPF基于区域的MD5认证实验,结合实例形式详细分析了思科CCNA OSPF基于区域的MD5认证具体步骤、配置命令与相关操作注意事项,需要的朋友可2020-03-03

思科CCNA路由器配置——基于区域的OSPF简单认证配置实验详解

这篇文章主要介绍了思科CCNA基于区域的OSPF简单认证配置实验,结合实例形式分析了思科路由器配置区域OSPF认证的具体步骤、配置命令与相关操作注意事项,需要的朋友可以参考下2020-03-03

思科CCNA路由器配置——广播多路访问链路上的OSPF配置实验详解

这篇文章主要介绍了思科CCNA路由器广播多路访问链路上的OSPF配置实验,结合实例形式总结分析了思科路由器作广播形式的OSPF访问配置相关步骤、配置命令与操作注意事项,需要的2020-03-02

思科CCNA路由器配置——基于OSPF协议实现全网互通效果配置实验详解

这篇文章主要介绍了思科CCNA路由器基于OSPF协议实现全网互通效果配置实验,结合实例形式分析了思科路由器使用OSPF协议进行全网互联配置的相关步骤、配置命令与操作技巧,需要2020-03-02思科CCNA认证学习笔记(十四)VLAN虚拟局域网原理与配置分析

这篇文章主要介绍了思科CCNA认证VLAN虚拟局域网原理与配置,总结分析了VLAN虚拟局域网相关概念、原理、配置步骤、操作命令与使用注意事项,需要的朋友可以参考下2020-02-21思科CCNA认证学习笔记(十三)EIGRP协议的工作过程及配置操作分析

这篇文章主要介绍了思科CCNA认证EIGRP协议的工作过程及配置操作,总结分析了思科CCNA认证EIGRP协议的原理、工作过程、配置命令及相关操作注意事项,需要的朋友可以参考下2020-02-21

最新评论