SpringCloud中数据认证加密的方法总结

一、数据加密认证介绍

在当今分布式系统的日益复杂和信息传递的广泛网络化环境中,确保通信的安全性至关重要。数据的加密和认证作为保障信息传递安全的关键手段,在分布式系统中扮演着不可或缺的角色。Spring Cloud,作为一套构建微服务架构的强大框架,提供了多种灵活而强大的数据加密和认证方式。从传统的 MD5 散列算法到现代的 OAuth 2.0 和 JWT(JSON Web Token)标准,每种加密和认证方式都针对不同的应用场景和安全需求提供了特定的解决方案。

二、常见加密算法

1、MD5加密

MD5(Message Digest Algorithm 5)是一种常用的哈希函数,广泛用于对敏感信息的加密。MD5 是一种不可逆的加密方式,生成的摘要长度为 128 位。

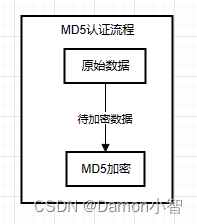

MD5 的认证流程示意图:

MD5的Spring Cloud代码示例:

import java.math.BigInteger;

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

public class MD5Example {

public static String encrypt(String data) {

try {

MessageDigest md = MessageDigest.getInstance("MD5");

byte[] messageDigest = md.digest(data.getBytes());

BigInteger no = new BigInteger(1, messageDigest);

String hashText = no.toString(16);

while (hashText.length() < 32) {

hashText = "0" + hashText;

}

return hashText;

} catch (NoSuchAlgorithmException e) {

throw new RuntimeException("MD5 encryption failed", e);

}

}

public static void main(String[] args) {

String originalData = "Hello, Spring Cloud!";

String encryptedData = encrypt(originalData);

System.out.println("Original Data: " + originalData);

System.out.println("MD5 Encrypted Data: " + encryptedData);

}

}2、AES对称加密

AES(Advanced Encryption Standard)是一种对称加密算法,被广泛用于保护敏感数据的安全性。对称加密使用相同的密钥进行加密和解密,因此密钥的安全性至关重要。

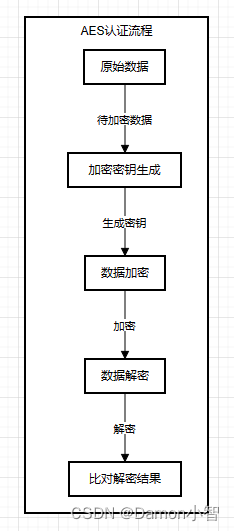

AES的认证流程示意图:

AES的Spring Cloud代码示例:

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import java.util.Base64;

public class AESEncryptionExample {

private static SecretKey secretKey;

public AESEncryptionExample() {

try {

KeyGenerator keyGenerator = KeyGenerator.getInstance("AES");

keyGenerator.init(128);

secretKey = keyGenerator.generateKey();

} catch (Exception e) {

throw new RuntimeException("AES key generation failed", e);

}

}

public static String encrypt(String data) {

try {

Cipher cipher = Cipher.getInstance("AES");

cipher.init(Cipher.ENCRYPT_MODE, secretKey);

byte[] encryptedData = cipher.doFinal(data.getBytes());

return Base64.getEncoder().encodeToString(encryptedData);

} catch (Exception e) {

throw new RuntimeException("AES encryption failed", e);

}

}

public static String decrypt(String encryptedData) {

try {

Cipher cipher = Cipher.getInstance("AES");

cipher.init(Cipher.DECRYPT_MODE, secretKey);

byte[] decryptedData = cipher.doFinal(Base64.getDecoder().decode(encryptedData));

return new String(decryptedData);

} catch (Exception e) {

throw new RuntimeException("AES decryption failed", e);

}

}

public static void main(String[] args) {

AESEncryptionExample aesEncryptionExample = new AESEncryptionExample();

String originalData = "Hello, Spring Cloud!";

String encryptedData = encrypt(originalData);

String decryptedData = decrypt(encryptedData);

System.out.println("Original Data: " + originalData);

System.out.println("AES Encrypted Data: " + encryptedData);

System.out.println("AES Decrypted Data: " + decryptedData);

}

}3、RSA非对称加密

RSA 是一种非对称加密算法,广泛用于数据传输中的加密和签名。RSA 使用一对公私钥进行加密和解密,保证了数据的安全性和完整性。

RSA的认证流程示意图:

RSA的Spring Cloud代码示例:

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.Signature;

import java.util.Base64;

public class RSAEncryptionExample {

public static String encrypt(String data, PublicKey publicKey) {

try {

Cipher cipher = Cipher.getInstance("RSA");

cipher.init(Cipher.ENCRYPT_MODE, publicKey);

byte[] encryptedData = cipher.doFinal(data.getBytes());

return Base64.getEncoder().encodeToString(encryptedData);

} catch (Exception e) {

throw new RuntimeException("RSA encryption failed", e);

}

}

public static String decrypt(String encryptedData, PrivateKey privateKey) {

try {

Cipher cipher = Cipher.getInstance("RSA");

cipher.init(Cipher.DECRYPT_MODE, privateKey);

byte[] decryptedData = cipher.doFinal(Base64.getDecoder().decode(encryptedData));

return new String(decryptedData);

} catch (Exception e) {

throw new RuntimeException("RSA decryption failed", e);

}

}

public static KeyPair generateKeyPair() {

try {

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(2048); // Key size

return keyPairGenerator.generateKeyPair();

} catch (Exception e) {

throw new RuntimeException("RSA key pair generation failed", e);

}

}

public static String sign(String data, PrivateKey privateKey) {

try {

Signature signature = Signature.getInstance("SHA256withRSA");

signature.initSign(privateKey);

signature.update(data.getBytes());

byte[] signatureBytes = signature.sign();

return Base64.getEncoder().encodeToString(signatureBytes);

} catch (Exception e) {

throw new RuntimeException("RSA signing failed", e);

}

}

public static boolean verify(String data, String signature, PublicKey publicKey) {

try {

Signature verifier = Signature.getInstance("SHA256withRSA");

verifier.initVerify(publicKey);

verifier.update(data.getBytes());

return verifier.verify(Base64.getDecoder().decode(signature));

} catch (Exception e) {

throw new RuntimeException("RSA signature verification failed", e);

}

}

public static void main(String[] args) {

String originalData = "Hello, Spring Cloud!";

KeyPair keyPair = generateKeyPair();

String encryptedData = encrypt(originalData, keyPair.getPublic());

String decryptedData = decrypt(encryptedData, keyPair.getPrivate());

System.out.println("Original Data: " + originalData);

System.out.println("RSA Encrypted Data: " + encryptedData);

System.out.println("RSA Decrypted Data: " + decryptedData);

String signature = sign(originalData, keyPair.getPrivate());

boolean isVerified = verify(originalData, signature, keyPair.getPublic());

System.out.println("Signature: " + signature);

System.out.println("Signature Verification: " + isVerified);

}

}4、OAuth2.0加密

OAuth 2.0 是一种授权框架,用于授予第三方应用有限的访问权限。在实际应用中,OAuth 2.0 通常与 JWT 一同使用,以提供令牌生成和验证的安全机制。

OAuth 2.0的认证流程示意图:

OAuth 2.0示例代码:

@Configuration

@EnableAuthorizationServer

public class OAuth2AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {

@Autowired

private AuthenticationManager authenticationManager;

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory()

.withClient("client-id")

.secret("client-secret")

.authorizedGrantTypes("password", "authorization_code", "refresh_token")

.scopes("read", "write")

.accessTokenValiditySeconds(3600)

.refreshTokenValiditySeconds(86400);

}

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.authenticationManager(authenticationManager);

}

}上述代码通过 Spring Security 的 @EnableAuthorizationServer 注解配置了一个简单的 OAuth 2.0 授权服务器,使用了基于密码授权和授权码授权的方式。

5、JWT加密

JWT(JSON Web Token)是一种轻量的、自包含的令牌,通常由三部分组成:头部(Header)、载荷(Payload)、签名(Signature)。在实际应用中,使用 Spring Security 和 jjwt 库可以很方便地实现 JWT 的生成和验证。

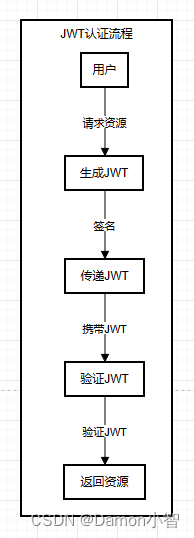

JWT的认证流程示意图:

JWT示例代码:

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import org.springframework.security.core.userdetails.UserDetails;

import java.util.Date;

import java.util.HashMap;

import java.util.Map;

public class JwtUtil {

private static final String SECRET_KEY = "your-secret-key";

private static final long EXPIRATION_TIME = 864_000_000; // 10 days

public static String generateToken(UserDetails userDetails) {

Map<String, Object> claims = new HashMap<>();

return Jwts.builder()

.setClaims(claims)

.setSubject(userDetails.getUsername())

.setIssuedAt(new Date(System.currentTimeMillis()))

.setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME))

.signWith(SignatureAlgorithm.HS512, SECRET_KEY)

.compact();

}

public static boolean validateToken(String token, UserDetails userDetails) {

String username = extractUsername(token);

return username.equals(userDetails.getUsername()) && !isTokenExpired(token);

}

private static boolean isTokenExpired(String token) {

Date expirationDate = extractExpirationDate(token);

return expirationDate.before(new Date());

}

private static String extractUsername(String token) {

return Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody().getSubject();

}

private static Date extractExpirationDate(String token) {

return Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody().getExpiration();

}

}上述代码中,generateToken 方法用于生成 JWT,validateToken 方法用于验证 JWT 的有效性。请注意替换 SECRET_KEY 为实际项目中使用的密钥。

三、不同加密算法对比

以下是五种常见加密方式的对比:

| 加密方式 | 特点 | 优势 | 不足 |

|---|---|---|---|

| MD5 | 单向散列算法,不可逆 | 计算速度快,生成固定长度摘要 | 易受碰撞攻击,不适合存储敏感信息 |

| AES | 对称加密算法,加解密使用相同密钥 | 高效,适用于大量数据加密 | 密钥分发管理相对复杂 |

| RSA | 非对称加密算法,公钥加密私钥解密 | 安全性高,密钥分发相对简单 | 计算量大,不适合大数据量加密 |

| OAuth 2.0 | 授权框架,用于授予第三方应用访问权限 | 灵活,适用于多种场景 | 需要实现额外的令牌管理机制 |

| JWT | 轻量自包含令牌,可用于身份验证和信息传递 | 简单,可扩展性好 | 令牌无法撤销,信息存储在客户端 |

这个对比表简要概括了每种加密方式的特点、优势和不足。在选择加密方式时,需要根据具体的应用场景和安全需求综合考虑,以达到最合适的加密方案。

四、数据认证加密总结

数据认证和加密是保障微服务系统通信安全的重要手段。通过合理选择和使用 MD5、AES、RSA、OAuth 2.0 和 JWT 等加密算法,可以在不同的场景中实现安全的数据传输和认证。密钥管理、算法的合理选用、数据传输的完整性和安全性都是建立可信系统的关键要素。系统设计者应根据具体需求选择适当的加密方式,确保系统在通信中的数据安全性和完整性。

以上就是SpringCloud数据认证加密的方法总结的详细内容,更多关于SpringCloud数据认证加密的资料请关注脚本之家其它相关文章!

相关文章

Apache DolphinScheduler完全设置东八区时区

这篇文章主要为大家介绍了Apache DolphinScheduler完全设置东八区配置详解,有需要的朋友可以借鉴参考下,希望能够有所帮助,祝大家多多进步,早日升职加薪2023-11-11

Spring Cloud 中使用 Sentinel 实现服务限流的两种方式

这篇文章主要介绍了Spring Cloud 中使用 Sentinel 实现服务限流的方式,通过示例代码主要介绍了Sentinel的两种实现限流的方式,需要的朋友可以参考下2024-03-03

最新评论