最新科讯科技0day入侵实例(图)

互联网 发布时间:2008-10-08 19:36:12 作者:佚名  我要评论

我要评论

现在程序在不断的发展,更新。漏洞也不断的出现。今天来给大家演示一下科讯的漏洞,简单拿大站的WebShell.在百度或者GOOGEL搜索,科讯的注册关键字,因为这个漏洞就出自于头像上传。关键字为(小提示:在输入用户名后,可以自动检查您想要的用户名是否已经被别人注册)

注册好了以后点击-头像上传。上传我们的ASP木马,把后缀改为,JPG或者GIF。图4

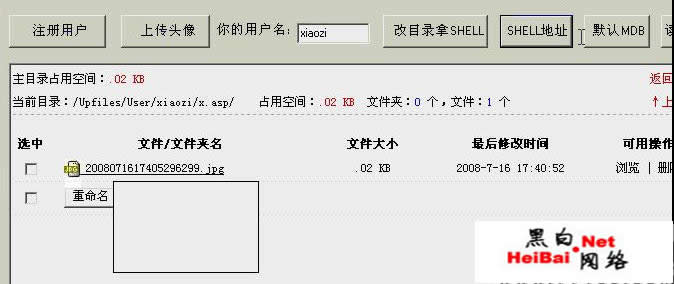

上传好后点击-修改目录拿WebShell。会在http://www.qf.lg.gov.cn/Upfiles/User/xiaozi目录下生成一个为X.ASP的文件,而在X.ASP这个文件下就是你的图片大马。图5

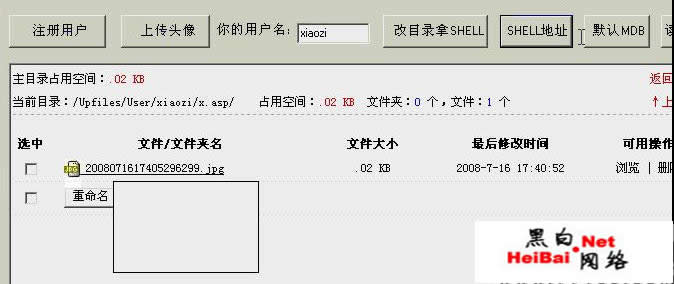

直接点击-查看WebShell地址,在X.ASP的目录下就可以查看到我们的GIF木马的地址。 图6

上传好后点击-修改目录拿WebShell。会在http://www.qf.lg.gov.cn/Upfiles/User/xiaozi目录下生成一个为X.ASP的文件,而在X.ASP这个文件下就是你的图片大马。图5

直接点击-查看WebShell地址,在X.ASP的目录下就可以查看到我们的GIF木马的地址。 图6

相关文章

CC主要是用来攻击页面的,大家都有这样的经历,就是在访问论坛时,如果这个论坛比较大,访问的人比较多,打开页面的速度会比较慢,对不?!一般来说,访问的人越多,论坛的页2024-01-06

CC主要是用来攻击页面的,大家都有这样的经历,就是在访问论坛时,如果这个论坛比较大,访问的人比较多,打开页面的速度会比较慢,对不?!一般来说,访问的人越多,论坛的页2024-01-06 入侵者主要通过Potato程序攻击拥有SYSTEM权限的端口伪造网络身份认证过程,利用NTLM重放机制骗取SYSTEM身份令牌,最终取得系统权限,该安全风险微软并不认为存在漏洞,所以2021-04-15

入侵者主要通过Potato程序攻击拥有SYSTEM权限的端口伪造网络身份认证过程,利用NTLM重放机制骗取SYSTEM身份令牌,最终取得系统权限,该安全风险微软并不认为存在漏洞,所以2021-04-15 这篇文章主要介绍了文件上传漏洞全面渗透分析小结,这里主要为大家分享一下防御方法,需要的朋友可以参考下2021-03-21

这篇文章主要介绍了文件上传漏洞全面渗透分析小结,这里主要为大家分享一下防御方法,需要的朋友可以参考下2021-03-21- 这篇文章主要介绍了sql手工注入语句&SQL手工注入大全,需要的朋友可以参考下2017-09-06

- 这篇文章主要介绍了详解Filezilla server 提权,需要的朋友可以参考下2017-05-13

FileZilla Server 2008 x64 提权与防御方法

这篇文章主要介绍了FileZilla Server 2008 x64 提权与防御方法,需要的朋友可以参考下2017-05-13- 不久之前我们说过关于http和https的区别,对于加密的https,我们一直认为它是相对安全的,可今天要讲的是,一种绕过HTTPS加密得到明文信息的web攻击方式,不知道这消息对你2016-08-10

iPhone和Mac也会被黑 一条iMessage密码可能就被盗了

一直以来苹果系统的安全性都是比安卓要高的,但是再安全的系统也免不了漏洞,苹果也一样。最近爆出的新漏洞,只需要接收一条多媒体信息或者iMessage就会导致用户信息泄露。2016-07-27- 国家正在修正关于黑客方面的法律法规,有一条震惊黑客圈的“世纪佳缘”起诉白帽黑客事件,深深的伤害了广大黑客们的心,加上扎克伯格和特拉维斯·卡兰尼克账号被盗,于是黑2016-07-11

如何逆向破解HawkEye keylogger键盘记录器进入攻击者邮箱

面对恶意邮件攻击,我们就只能默默忍受被他攻击,连自我保护能力都没有谈什么反抗?让人痛快的是,如今有了解决办法,逆向破解键盘记录器,进入攻击者邮箱2016-07-06

最新评论