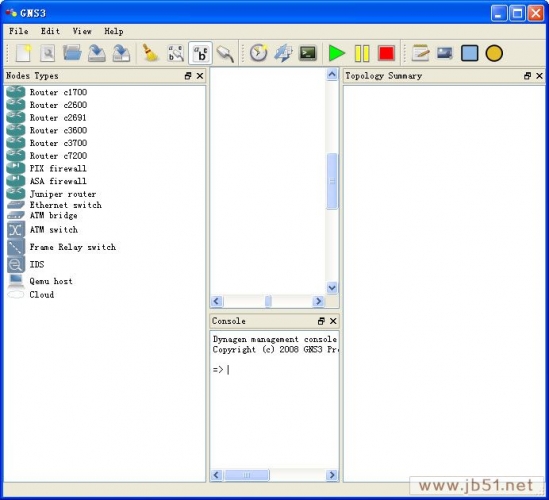

思科基于GNS3模拟器的防火墙配置实验案例分析

本文实例讲述了思科基于GNS3模拟器的防火墙配置实验。分享给大家供大家参考,具体如下:

自反ACL实验配置

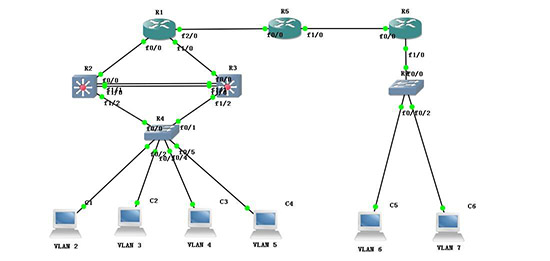

拓扑图

R4为外网,R2和R3为内网。

地址表

|

Device |

Interface |

IP address |

|

R1 |

F 0/0 |

10.1.65.1 |

|

F 0/1 |

14.1.65.1 |

|

|

R2 |

F 0/0 |

10.1.65.2 |

|

R3 |

F 0/0 |

10.1.65.3 |

|

R4 |

F 0/0 |

14.1.65.4 |

先在R2、R3与R4上配置配置静态路由

R2(config)#ip route 14.1.65.0 255.255.255.0 10.1.65.1 R3(config)#ip route 14.1.65.0 255.255.255.0 10.1.65.1 R4(config)#ip route 10.1.65.0 255.255.255.0 14.1.65.1

配置静态路由完成,路由之间互通,即可做自反ACL

1.配置拒绝外网主动访问内网

说明:拒绝外网主动访问内网,但是ICMP可以不受限制

(1)配置允许ICMP可以不用标记就进入内网,其它的必须被标记才返回

R1(config)#ip access-list extended come R1(config-ext-nacl)#permit icmp any any R1(config-ext-nacl)#evaluate abc

(2)应用ACL

R1(config)#int f0/1 R1(config-if)#ip access-group come in

2.测试结果

(1)测试外网R4的ICMP访问内网

说明:可以看到,ICMP是可以任意访问的

(2)测试外网R4 telnet内网

说明:可以看到,除ICMP之外,其它流量是不能进入内网的。

(1) 测试内网R2的ICMP访问外网

说明:可以看到,内网发ICMP到外网,也正常返回了

(2) 测试内网R2发起telnet到外网

说明:可以看到,除ICMP之外,其它流量是不能通过的。

3.配置内网向外网发起的telnet被返回

(1)配置内网出去时,telnet被记录为abc,将会被允许返回

R1(config)#ip access-list extended goto R1(config-ext-nacl)#permit tcp any any eq telnet reflect abc timeout 60 R1(config-ext-nacl)#permit ip any any

(2)应用ACL

R1(config)#int f0/1 R1(config-if)#ip access-group goto out

4.测试结果

(1)查看R2到外网的ICMP

说明:ICMP属正常

(3)查看内网向外网发起telnet

说明:可以看出,此时内网发向外网的telnet因为被标记为abc,所以在回来时,开了缺口,也就可以允许返回了。

(4)查看ACL

说明:可以看到,有一条为abc的ACL为允许外网到内网的telnet,正是由于内网发到外网的telnet被标记了,所以也自动产生了允许其返回的ACL,并且后面跟有剩余时间。

动态ACL

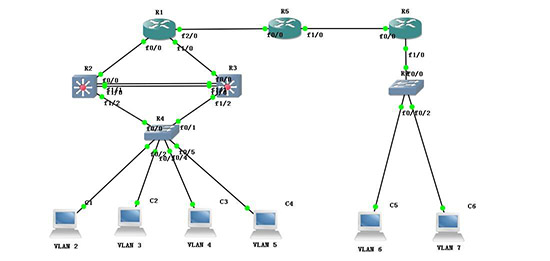

拓扑图

说明:

R2和R3为内网,R4为外网,配置R1,默认允许所有telnet通过,因为要使用telnet做认证,然后只有当认证通过之后,ICMP才可以通过。

这里静态路由配置与地址表与第一个实验自反ACL完全相同,参照上面配置做通路由即可开始此实验配置。

1.配置Dynamic ACL

(1)配置默认不需要认证就可以通过的数据,如telnet

R1(config)#access-list 100 permit tcp an an eq telnet

(2)配置认证之后才能通过的数据,如ICMP,绝对时间为2分钟。

R1(config)#access-list 100 dynamic ccie timeout 2 permit icmp any any

(3)应用ACL

R1(config)#int f0/0 R1(config-if)#ip access-group 100 in

2.测试访问

(1)测试内网R2 telnet外网R4

说明:从结果中看出,telnet不受限制。

(2)测试测试内网R2 ping外网R4

说明:内网在没有认证之前,ICMP是无法通过的。

3.配置本地用户数据库

R1(config)#username ccie password cisco

4.配置所有人的用户名具有访问功能

R1(config)#line vty 0 181 R1(config-line)#login local R1(config-line)#autocommand access-enable

5.内网R2做认证

说明:当telnet路由器认证成功后,是会被关闭会话的。

6.测试内网到外网的ICMP通信功能

说明:认证通过之后,ICMP被放行。

7.查看ACL状态

说明:可以看到动态允许的流量已放行。

基于时间的ACL

拓扑图

前提:在R1路由器上需要提前配置好正确的时间

R1#clock set 20:10:30 apr 28 2019

这里静态路由配置与地址表与第一个实验自反ACL完全相同,参照上面配置做通路由即可开始此实验配置。

1.配置time-range

r1(config)#time-range TELNET r1(config-time-range)#periodic weekend 9:00 to 20:45

说明:定义的时间范围为周末的9:00 to 20:45

2.配置ACL

说明:配置R1在上面的时间范围内拒绝R2到R4的telnet,其它流量全部通过。

R1(config)#access-list 150 deny tcp host 10.1.65.2 any eq 23 time-range TELNET R1(config)#access-list 150 permit ip any any

3.应用ACL

R1(config)#int f0/0 R1(config-if)#ip access-group 150 in

4.测试时间范围内的流量情况

(1)查看当前R1的时间

说明:当前时间为周六20:26,即在所配置的时间范围内。

(2)测试R2向R4发起telnet会话

说明:可以看到,在规定的时间范围内,R2向R4发起telnet会话是被拒绝的。

(3)测试除telnet外的其它流量

说明:可以看到,在规定的时间范围内,除了telnet之外,其它流量不受限制。

(4)测试除R3之外的设备telnet情况

说明:可以看到,除R3之外,其它设备telnet并不受限制。

5.测试时间范围外的流量情况

(1)更改当前R1的时间

说明:更改时间为周日21:00,即在所配置的时间范围之外。

(2)测试R2向R4发起telnet会话

说明:在时间范围之外,所限制的流量被放开。

相关文章

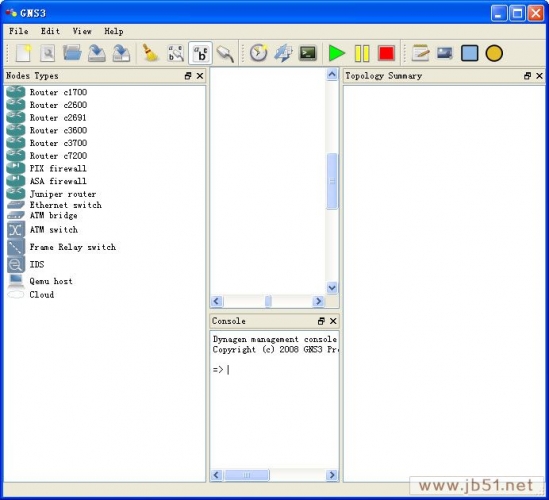

思科模拟器GNS3 for mac v2.2.45 官方安装版 苹果电脑版

思科模拟器GNS3,这是一款可以在Mac上的网络模拟器学习软件。GNS3 Mac版可以模拟复杂的网络,软件功能非常强大,可以模拟不同网络设备的硬件平台2024-01-16 GNS3是一款具有图形化界面可以运行在多平台的网络虚拟软件,软件集中了juniper的模拟,支持模拟复杂的网络,能够用来对思科IOS,Juniper公司的JUNOS 实验功能来检查配置2016-10-09

GNS3是一款具有图形化界面可以运行在多平台的网络虚拟软件,软件集中了juniper的模拟,支持模拟复杂的网络,能够用来对思科IOS,Juniper公司的JUNOS 实验功能来检查配置2016-10-09- GNS3是一款优秀的具有图形化界面可以运行在多平台,那么怎么用GNS3配置RIP与OSPF路由重发布?下面脚本之家的小编带大家一起学习一下,用GNS3配置RIP与OSPF路由重发布的步2014-09-26

思科模拟器GNS3是一个很好的补充工具,真正为网络实验室的工程师,管理人员如想通过CCNA证书,CCNP,CCIP,CCIE,JNCIA,JNCIS,JNCIE认证2016-01-14

思科模拟器GNS3是一个很好的补充工具,真正为网络实验室的工程师,管理人员如想通过CCNA证书,CCNP,CCIP,CCIE,JNCIA,JNCIS,JNCIE认证2016-01-14

Cisco思科防火墙(Cisco Firewalls) 中文高清PDF版

采用理论结合配置案例的方式,对Cisco主流的防火墙产品、功能特性和解决方案进行了全面而详细的讲解,同时还介绍了如何将这些内容应用到网络安全设计和运维中2016-10-12

思科防火墙(Cisco Firewalls) 英文PDF文字版

采用理论结合配置案例的方式,对Cisco主流的防火墙产品、功能特性和解决方案进行了全面而详细的讲解,同时还介绍了如何将这些内容应用到网络安全设计和运维中2016-03-14 思科防火墙系列产品白皮书 思科防火墙系列产品、特性、应用环境、功能等的介绍2012-10-26

思科防火墙系列产品白皮书 思科防火墙系列产品、特性、应用环境、功能等的介绍2012-10-26思科CCNA认证学习笔记(十五)思科ACL、NAT配置命令总结

这篇文章主要介绍了思科CCNA认证ACL、NAT配置命令,总结分析了思科ACL、NAT的概念、原理、配置命令及相关操作注意事项,需要的朋友可以参考下2020-03-09- 这篇文章主要介绍了思科CCNA ACL访问控制列表基本用法,结合实例形式总结分析了思科CCNA ACL访问控制列表基本功能、原理、操作命令与使用注意事项,需要的朋友可以参考下2020-03-06

- ACL可以限制网络流量、提高网络性能,为了保护内网的安全,可以只允许内网访问外网,不允许外网访问内网,这里利用cisco 路由器的自反ACL来实现。2014-09-29

最新评论